Neu bei Posteo: Optionaler Spam-Ordner und Spam-Log

Erstellt am 17. Oktober 2023, 14:50 Uhr | Kategorie: Info

Liebe Posteo-Kundinnen und Posteo-Kunden,

wir haben zwei neue Spam-Optionen freigeschaltet: Ab sofort können Sie Ihr Postfach mit oder ohne einen Spam-Ordner verwalten – oder das neue Spam-Log nutzen. Die neuen Optionen lassen sich in den Einstellungen aktivieren bzw. deaktivieren. Wir stellen sie kurz vor.

#more#

Arbeiten Sie ohne einen Spam-Ordner, wird die Annahme von als Spam eingestuften E-Mails abgelehnt und der Absender wird darüber informiert. Sie sparen im Alltag Zeit, da es keinen Spam-Ordner gibt, der regelmäßig kontrolliert und sortiert werden muss. Denn: Rechtlich gelten auch E-Mails in Spam-Ordnern in der Regel als zugestellt. Zudem wird Ihre E-Mail-Adresse für Spammer deutlich unattraktiver, wenn die Annahme des potentiell gefährlichen Datenmülls regelmäßig abgelehnt wird.

In Spam-Ordnern werden auch regelmäßig Kontaktversuche übersehen oder erst sehr spät bemerkt. So hätte es den Snoop Dogg-Song “Chai Tea with Heidi” zum Beispiel fast nicht gegeben, weil Heidi Klum eine E-Mail des Rechteinhabers Rod Stewart fast zwei Monate lang im Spam-Ordner übersehen hatte. Programme wie Thunderbird, Outlook oder Smartphone-Apps können E-Mails aus Spam-Ordnern sogar nach kurzer Zeit automatisiert löschen. Bitte kontrollieren Sie deshalb unbedingt die Löscheinstellungen in Ihren Programmen, wenn Sie mit einem Spam-Ordner arbeiten. Sonst könnte dort Kommunikation verloren gehen. Wir löschen E-Mails aus dem Spam-Ordner nicht.

Spam-Ordner: Alle Spam-Mails erhalten

Wer sich für den optionalen Spam-Ordner entscheidet, kann dort jederzeit kontrollieren, welche E-Mails von uns als Spam eingestuft wurden. Alle Spam-Mails werden in diesen Ordner zugestellt.

Aus dem Kundendienst wissen wir: Eine falsche Spameinstufung ist sehr selten und wird meist nur vermutet. Wird eine erwartete E-Mail vermisst, stellt sich in den meisten Fällen heraus, dass entweder ein Tippfehler in der E-Mail-Adresse war oder eine andere E-Mail-Adresse angeschrieben wurde. Oft trifft die fragliche E-Mail auch kurz darauf ein. Manchmal haben Kunden auch Filter aktiviert, die ankommende E-Mails direkt in Unterordner einsortieren oder löschen. Oder sie nutzen externe E-Mail-Programme, die E-Mails in eigene Spam-Ordner verschieben. Manchmal ist der Posteingang auch nur versehentlich anders sortiert – und neu eingehende E-Mails werden nicht wie gewohnt angezeigt.

Bitte prüfen Sie die obenstehenden Möglichkeiten, wenn Sie bei aktiviertem Spam-Ordner vermuten, dass eine E-Mail Sie nicht erreicht hat. Technisch können Sie sicher sein, dass wir Ihnen bei aktiviertem Spam-Ordner alle E-Mails an Ihr Postfach zustellen, auch bei einer Spameinstufung.

Das Einschalten des Spam-Ordners kann dazu führen, dass Ihre E-Mail-Adresse für Spammer deutlich attraktiver wird – und Sie in der Folge mehr Spam erhalten. Sie können Ihren Spam-Ordner daher auch nur kurzzeitig bei Bedarf aktivieren: Zum Beispiel während einer Bewerbungsphase, wenn Sie ganz sicher sein möchten, dass unter keinen Umständen etwas schief geht oder erst einer Klärung bedürfte.

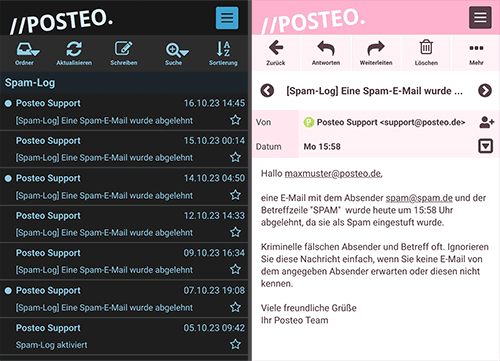

Der Mittelweg: Das Spam-Log

Sie möchten eigentlich keinen Spam-Ordner verwalten, wollen aber trotzdem wissen, welche E-Mails abgelehnt wurden? Dann können Sie als Alternative zum Spam-Ordner unser neues Spam-Log aktivieren.

Potentiell gefährliche Spam-Mails werden so weiterhin abgelehnt. Wir dokumentieren jede Ablehnung aber für Sie transparent in einem Spam-Log-Ordner. Die Dokumentation enthält jeweils Angaben zu Absender, Datum, Uhrzeit und ggf. Betreff der abgelehnten E-Mail und wird in Echtzeit angelegt. Vorsicht: Absenderangaben werden von Spammern häufig gefälscht.

Sollten Sie einmal vermuten, dass eine E-Mail fälschlicherweise abgelehnt wurde, können Sie das Log kontrollieren und haben sofort Gewissheit.

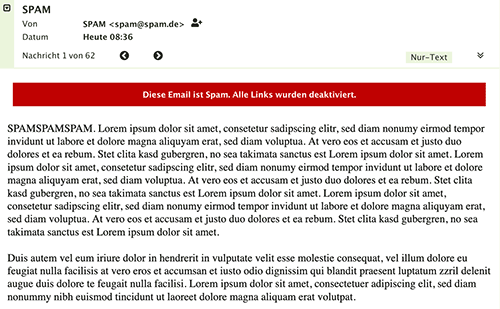

Seien Sie vorsichtig mit Spam

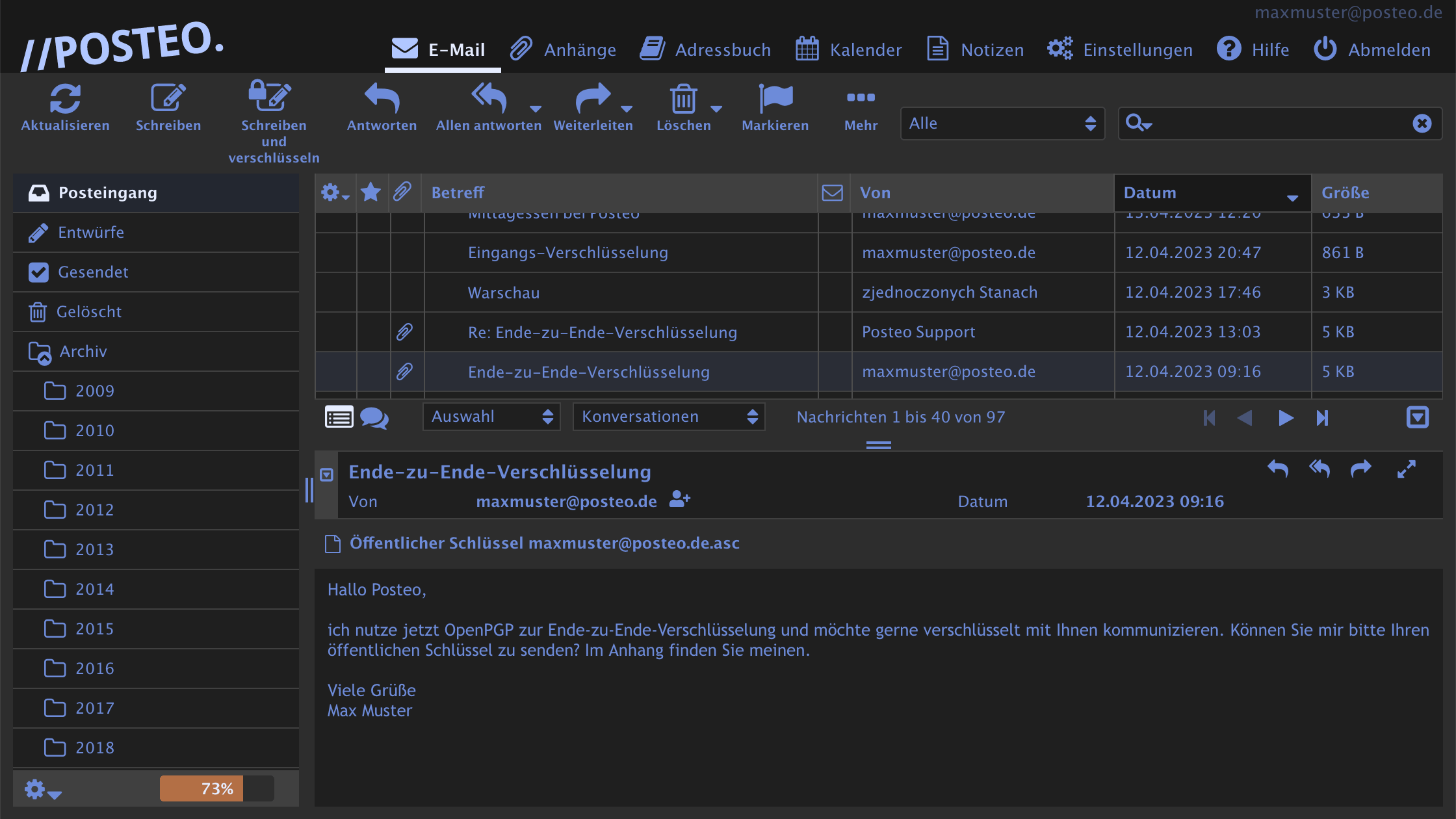

Egal, ob Sie sich für oder gegen einen Spam-Ordner entscheiden: Seien Sie immer vorsichtig im Umgang mit verdächtigen E-Mails. Klicken Sie niemals auf Links oder öffnen Anhänge in solchen E-Mails und antworten nicht auf diese. Seriöse Versender fordern Sie in der Regel nicht dazu auf, auf Links zu klicken und dann Zugangsdaten oder andere Daten einzugeben. Zu Ihrer Sicherheit ist im Spam-Ordner das Laden von Bildern sowie das Anklicken von Anhängen und Links in der Posteo-Oberfläche und der Web-App deaktiviert. Ziehen Sie eine E-Mail in einen anderen Ordner, können die Inhalte wieder geladen und angeklickt werden.

Wenn Dringlichkeit suggeriert oder Druck ausgeübt wird eine Aktion auszuführen, ist dies oft ein deutlicher Hinweis auf Spam bzw. Phishing. Hier hilft die Faustregel: Niemals dem Drängeln nachgeben. Wenn Sie Zweifel haben, können Sie sich immer zunächst an unseren kostenfreien Kundendienst wenden. Wir beraten Sie im Umgang mit den verdächtigen E-Mails. Es gibt hier keine dummen Fragen: Selbst IT-Fachleute lassen sich mitunter von gut gemachten Spam-Mails verunsichern. Unser Team nimmt Sie immer ernst.

Viele Grüße

Ihr Posteo-Team