[Update] Unsere Vorabinformation zum neuen Test der Stiftung Warentest

Erstellt am 26. September 2016, 17:30 Uhr | Kategorie: Blog

Update: Inzwischen wissen wir, dass wir als einer von zwei Testsiegern aus dem Test der Stiftung Warentest hervorgegangen sind. Und das, obwohl einige unserer Verschlüsselungsfunktionen und Sicherheitstechnologien, die wir unterstützen, nicht getestet wurden. Immerhin wurde unser Krypto-Mailspeicher offenbar nachträglich berücksichtigt und im Artikel erwähnt. Der Testsieg freut uns trotzdem.

Unabhängig von unserem Angebot sind wir sehr erleichtert darüber, dass die Stiftung Warentest sich doch noch dazu entschlossen hat, kompromittierbare PGP-Lösungen nicht explizit zu bevorzugen. Dies hatte sich während der Testphase, die wir kritisch begleitet haben, abgezeichnet und war so auch in den Unterlagen dokumentiert.

Liebe Posteo-Kundinnen und Posteo-Kunden,

wir wollen Sie heute rein vorsorglich vorab über einen neuen Test der Stiftung Warentest informieren, der am 28.09. erscheinen wird.

Evtl. ist Ihnen die Vorgeschichte bekannt: Beim letzten Test im Januar 2015 wurde Posteo einer von zwei Testsiegern. Der Test enthielt jedoch zahlreiche Fehler und Falschdarstellungen – auch zu Posteo, sodass die Stiftung Warentest den Vertrieb ihres Heftes damals stoppte und im folgenden Heft fast eine komplette Seite Richtigstellungen veröffentlichte.

Nach den Problemen mit dem letzten Test haben wir die Testphase diesmal kritisch begleitet. Der Testleiter ist derselbe.

Wir wissen als getesteter Anbieter selbst noch nicht, wie der Vergleichs-Test im Einzelnen diesmal ausgeht.

Was wir aber bereits wissen:

Zahlreiche Verschlüsselungsoptionen und Sicherheitstechnologien, von denen Sie bei Posteo profitieren, sind offenbar nicht Bestandteil des E-Mail-Anbieter-Tests. Darauf machen wir vorsorglich vorab aufmerksam. Denn Verbraucher gehen in aller Regel davon aus, dass bei einem unabhängigen Vergleich die wichtigsten Merkmale der jeweiligen Produkte in eine Benotung mit eingehen.

Folgende Funktionen wurden bei der Benotung offenbar nicht berücksichtigt:

- die TLS-Versand-Garantie

- der Posteo-Krypto-Mailspeicher

- das Posteo-Schlüsselverzeichnis

- die weltweite automatische Schlüsselsuche

- die Eingangsverschlüsselung mit S/MIME

- alle sonstigen Angebote rund um S/MIME

Dies geht aus dem endgültigen Untersuchungsprogramm und den Anbieter-Vorab-Informationen vom 30.08.2016 sowie aus den nachgereichten Test-Ergänzungen der Stiftung Warentest vom 16.09.2016 hervor. #more#

Auch ist keine Bewertung wichtiger Qualitätsmerkmale von HTTPS-Verschlüsselung zwischen Browser und Anbieter vorgenommen worden. Funktionen wie zum Beispiel HSTS, OCSP, Certificate Transparency oder HPKP, die wir unterstützen, sind wichtige Schutzmaßnahmen zur Stärkung der Browser-Zugriffs-Sicherheit.

Wir haben das großflächige Vernachlässigen dieser Funktionen und Technologien bemängelt – sie wurden jedoch nicht nachträglich in das Untersuchungsprogramm aufgenommen.

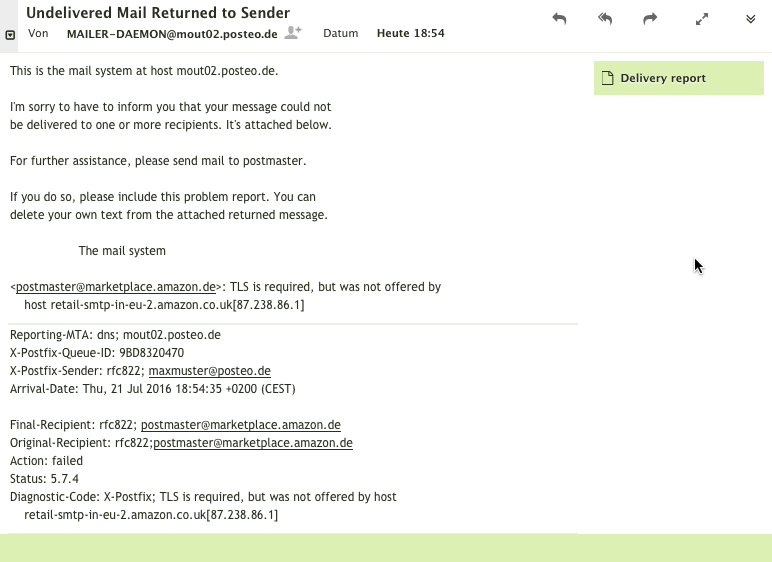

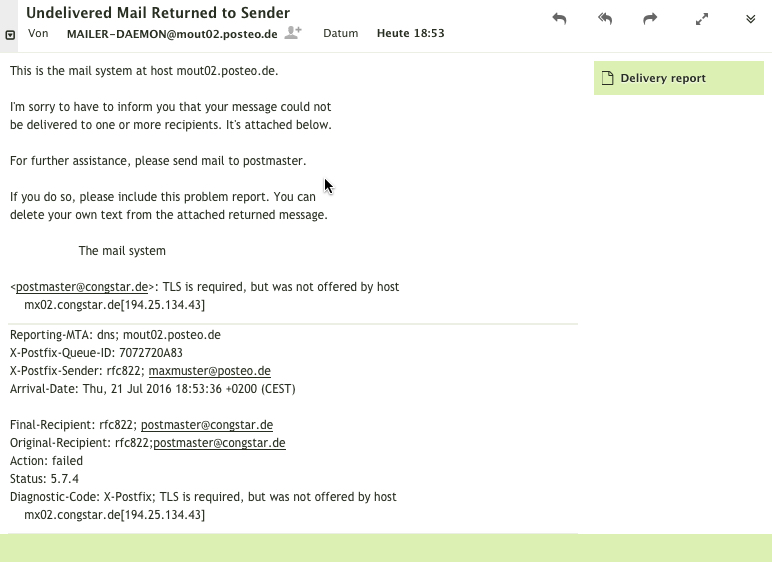

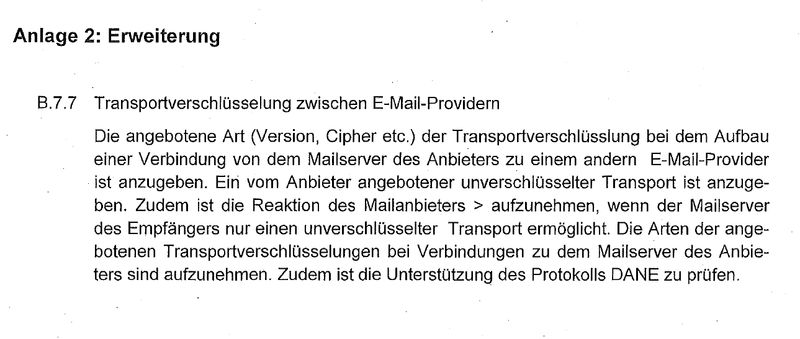

Verschlüsselte Transportwege erst nachträglich in Test aufgenommen

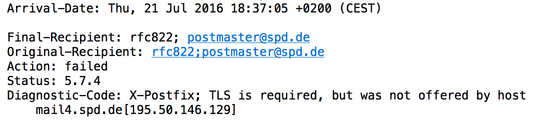

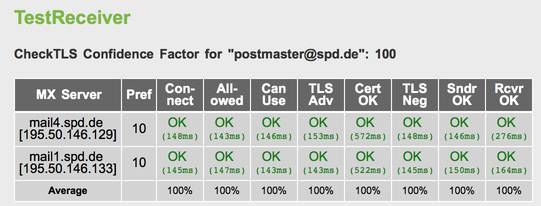

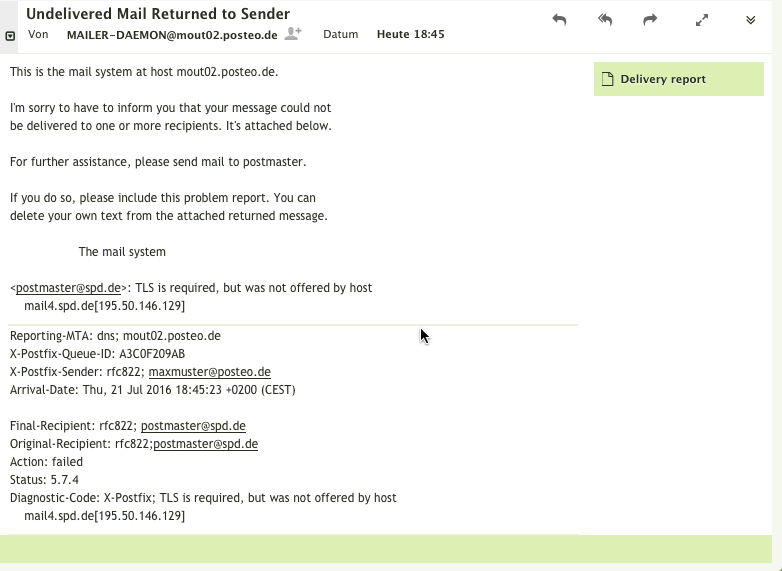

Fast wäre sogar eine der wichtigsten Technologien im Test nicht berücksichtigt worden: die TLS-Verschlüsselung der E-Mail-Transportwege zwischen den Anbietern.

Wir hatten kritisiert, dass sogar diese wichtigste Alltags-Verschlüsselung nicht geprüft werden sollte. Eine qualitativ hochwertige Transportwegverschlüsselung zwischen den Anbietern ist für den Verbraucher in der Alltagskommunikation maßgeblich wichtig.

Die Stiftung Warentest hatte lediglich getestet, wie die Anbieter zum Anwender hin mit TLS verschlüsseln. Wir haben die Tester hier auf eine neue technische Richtlinie des BSI (Bundesamt für Sicherheit in der Informationstechnik) zum sicheren E-Mail-Transport verwiesen. Am 12.09.2016 wurde das Untersuchungsprogramm nachträglich entsprechend erweitert: Nun ist auch STARTTLS zwischen den Anbietern sowie die Unterstützung der Sicherheitstechnologie DANE Bestandteil des Tests.

Ohne dies bewerten zu wollen, möchten wir außerdem vorab darauf hinweisen, dass Nachhaltigkeitskonzepte, soziales Wirtschaften/Engagement (Corporate Social/Environmental Responsibility) ebenfalls nicht untersucht wurden.

Fehler in der Anbieter-Vorab-Information

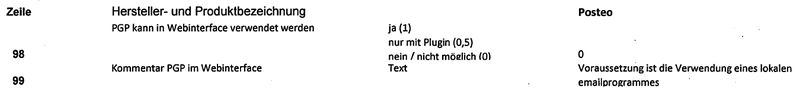

Zu einem groben Mess- oder Berichtsfehler der Stiftung Warentest haben wir keine inhaltliche Rückmeldung erhalten und wissen deshalb nicht, ob dieser vor der Veröffentlichung beseitigt wurde. In der Anbieter-Vorab-Information ist fälschlicherweise als Testergebnis vermerkt, Posteo würde kein PGP im Webmailer anbieten.

Deshalb stellen wir hierzu vorsorglich fest: Das ist falsch.

Richtig ist: Posteo bietet seit zwei Jahren PGP im Webmailer an. Inzwischen sogar mit einem eigenen Schlüsselverzeichnis mit weltweiter, automatischer Schlüsselsuche, die ebenfalls in den Testunterlagen nicht auftaucht.

Des Weiteren ist in der Anbieter-Vorab-Information erstaunlicherweise vermerkt, unser Datenschutzbeauftragter sei auf der Website nicht auffindbar. Hierzu stellen wir fest: Auch dies ist falsch.

Richtig ist: In unserer Datenschutzerklärung sowie im Impressum geben wir gut auffindbar die Kontakt-Informationen unseres Datenschutzbeauftragten an.

Wir bitten um Verständnis, dass wir auf diese Fehler aufgrund der fehlenden konkreten Rückmeldung der Tester bereits vor der Veröffentlichung hinweisen. Wir möchten hier in jedem Falle einer möglichen Verbreitung falscher Tatsachen vorbeugen. Alleine die Testzeitschrift der Stiftung Warentest hat eine Auflage von mehr als 400 000 Exemplaren – und über die Nachrichtenagenturen werden Testinhalte am Veröffentlichungstag weiter verbreitet.

Wird die Stiftung Warentest kompromittierbare, proprietäre Verschlüsselungslösungen empfehlen?

Die Stiftung Warentest wird Angebote der Anbieter rund um die Ende-zu-Ende-Verschlüsselung PGP bewerten.

In diesem Bereich müssen wir, unter anderem aufgrund der uns zugesandten Anbieter-Vorab-Informationen, damit rechnen, dass die Stiftung Warentest hier eine Position vertreten wird, die fachlich hoch umstritten ist.

Es deutet sich an, dass gerade die Lösungen die beste Bewertung erhalten werden, von denen alle führenden Sicherheitsexperten abraten: Nämlich PGP-Lösungen, bei denen der private Schlüssel des Anwenders (der die Inhalte entschlüsselt) dem möglichen Zugriff des Anbieters ausgesetzt ist. Vor solchen Lösungen wird von vielen Seiten gewarnt – und auch wir lehnen sie strikt ab.

So wird in einer neuen Studie des BSI (Bundesamt für Sicherheit in der Informationstechnik), die erst im August hierzu veröffentlicht wurde, gewarnt:

“Bei der Ende-zu-Ende-Verschlüsselung kommt es darauf an, dass die Verschlüsselungssoftware unter der Kontrolle des Anwenders ist und damit lokal vom Anwender installiert wurde. Dies bedeutet, dass die Verschlüsselungssoftware nicht durch die Webanwendung ausgeliefert werden darf.” (Seite 9) Und an anderer Stelle heisst es: “Eine Browser-Erweiterung muss sicherstellen, dass die Webanwendung nicht in der Lage ist, an den Klartext der zu verschlüsselnden Daten zu gelangen. Dies ist nur dann gegeben, wenn alle kritischen Schritte durch die Erweiterung und nicht durch die Webanwendung vorgenommen werden. Dies beinhaltet in erster Linie die kryptografischen Funktionen.” (Seite 9)

Lösungen mit Schlüsseln im Einflussbereich des Anbieters kompromittieren Ende-zu-Ende-Verschlüsselung – und machen sie so schon per se wertlos. Der Anwender hat keine Kontrolle über sie. Stattdessen muss er der Implementierung seines Anbieters vertrauen. Das BSI betont in seiner Studie, dass es “bei der Ende-zu-Ende-Verschlüsselung jedoch darauf ankommt, dass auch dem Provider nicht vertraut werden muss.” (Seite 11)

Und auch die Fachzeitschrift c’t urteilt zu solchen Verfahren eindeutig: “Der alternative Mail-Service […] bricht mit dem Ende-zu-Ende-Prinzip, indem er die privaten Schlüssel seiner Nutzer serverseitig verwaltet. Integrität der Kommunikation kann so nicht gewährleistet sein, da opfert der Anbieter eindeutig zu viel Sicherheit für etwas mehr Komfort.” (Quelle: c’t 2015, Heft 13, Seite 139)

Wir teilen die fachliche Einschätzung des BSI sowie der führenden Sicherheitsexperten – und haben PGP im Webmailer bei uns auch dementsprechend umgesetzt. Die neue Studie des BSI haben wir der Stiftung Warentest bereits im August zugesandt. An ihr hat auch der Entwickler von GnuPG, Werner Koch, mitgearbeitet.

In der Anbieter-Vorab-Information vom 30.08.2016 wird die von den Experten empfohlene Lösung offenbar als Lösung “nur mit Plugin” bezeichnet. Sie wird dort mit 0,5 Punkten ausgezeichnet. PGP-Lösungen, die beim Anbieter direkt im Webinterface integriert sind, werden hingegen mit 1 Punkt versehen. Das Fehlen von PGP im Webinterface wird mit 0 ausgezeichnet.

Regierungen wollen Nachrichten entschlüsseln können

Endgültig werden wir erst am Mittwoch erfahren, ob die Stiftung Warentest diese Einschätzung hierzu tatsächlich in ihrer Veröffentlichung aufrecht erhält. Sollte dem so sein, halten wir dies für gefährlich: Befindet sich der Schlüssel im Einflussbereich des Anbieters (privater Key auf Anbieter-Servern/ in Smartphone- oder Web-Apps), kann der private Schlüssel kompromittiert werden. Hier gibt es auch eine politische Ebene: Derzeit stellt Ende-zu-Ende-Verschlüsselung noch eine valide Möglichkeit dar, sich gegen unbefugte Mitleser zu schützen. Aktuelle Pläne europäischer Regierungen zeigen jedoch, dass Anbieter womöglich schon bald gesetzlich dazu verpflichtet werden könnten, vorgehaltene Schlüssel herauszugeben, Nachrichten zu entschlüsseln oder sogar eine Hintertür für den Staat einzubauen. Diese kann dann auch von Unbefugten, wie Kriminellen und Geheimdiensten, missbraucht werden.

Spricht sich die Stiftung Warentest zum aktuellen Zeitpunkt, aus evtl. von ihr empfundenen “Komfort”-Gründen, für die Praxis privater Schlüssel auf den Anbieterservern aus, leistet sie genau dieser politischen Entwicklung Vorschub. Werden Anbieter von der Stiftung Warentest wegen echter Ende-zu-Ende-Verschlüsselung abgewertet, werden einige sich bis zum nächsten Test ggf. dafür entscheiden, kompromittierbare Lösungen anzubieten, um nicht schlechter bewertet zu werden. Bei Posteo werden wir dies nicht tun.

Wir haben auch zu einigen anderen Punkten der Anbieter-Vorab-Information Kritik. Hier müssen wir jedoch die Veröffentlichung abwarten.

Sollten Sie Fragen haben, können Sie sich jederzeit per E-Mail an uns wenden.

Viele Grüße

Ihr Posteo-Team