Sicherheitslücken in CDU-Wahlkampf-App entdeckt

Die CDU hat ihre Wahlkampf-App “Connect” wegen einer Sicherheitslücke offline genommen. Entdeckt wurde die Sicherheitslücke von der Entwicklerin Lilith Wittmann. Auf Twitter schrieb die Partei: “Durch eine Prüfung unserer IT-Struktur sind wir von Lilith Wittmann auf eine Sicherheitslücke unserer App hingewiesen worden, die es notwendig machte, die App vorsorglich vom Server zu nehmen.”

Die Wahlkampf-App war unzureichend abgesichert: Wittman konnte ohne großen Aufwand persönliche Daten tausender CDU-Wahlkampfhelferinnen einsehen. Auch Notizen über Hausbesuche bei Bürgern konnten abgefragt werden.

Aus dem Leben eines Wahlkampfhelfers

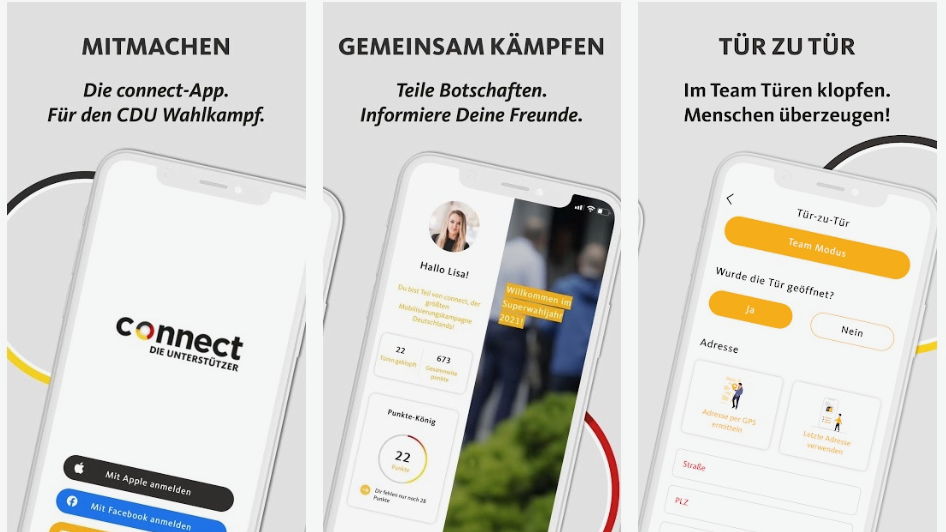

Connect wurde Ende 2016 für Android und iOS vorgestellt und ist dafür gedacht, den Wahlkampfhelfenden Hausbesuche zu erleichtern und diese zu protokollieren. Dabei halten die Nutzer beispielsweise fest, in welchen Straßen sie unterwegs waren und geklingelt haben, ob jemand geöffnet hatte, welches Geschlecht und welches Alter die Person ungefähr hatte. Auf diese Informationen – laut Wittmann mehr als 100.000 Datensätze – konnten Dritte zugreifen. Personenbezogene Daten wie Namen und die genaue Adresse wurden aber nicht erfasst. Die CDU erklärte, die Informationen würden “am Straßenmittelpunkt ohne Hinweis auf Namen oder Hausnummern” erhoben und seien somit nicht zu einzelnen Personen rückverfolgbar. Wittmann schreibt hingegen: “Insbesondere in Straßen mit wenigen Hausnummern werden diese Attribute in Kombination zur Identifizierung einer eindeutigen Person ausreichen.”

Auch sensible Notizen der Wahlkampfhelfer konnten aus einem Freifeld der App ausgelesen werden. Dort fanden sich etwa Aufzeichnungen über persönliche Ansichten wie “Als ich auf Hochdeutsch sagte, dass ich von der CDU bin wurde ich als Saupreiß beleidigt und gesagt, dass man schon seit 1950 die CSU wählt und sich das nicht ändern wird” oder “Bundeskanzler soll ein Mann sein und keine links-grün-versiffte Frau”. Zu den Zitaten waren das geschätzte Alter, das Geschlecht und der Wohnort der Gesprächspartnerin oder des Gesprächspartners notiert.

Wahlkampfhelfer und Unterstützer offengelegt

Als noch heikler ordnet die Entwicklerin die ungeschützte Datenbank mit persönlichen Daten von Wahlkampfhelfern und Parteiunterstützerinnen und -unterstützern ein: Die App gewährte ihr Zugriff auf Personendaten von rund 18.500 Wahlkampfhelfern, mit E-Mail-Adressen, Fotos und teils Facebook-Tokens. Außerdem waren persönliche Daten von 1350 CDU-Unterstützern mit Adresse, Geburtsdatum und Interessen einsehbar.

In ihrem Blog beschreibt Wittmann detailliert ihr Vorgehen. Sie wirft den App-Entwicklern vor, sich nicht an übliche Sicherheitspraktiken gehalten zu haben: “Auf den ersten Blick ist mir dabei aufgefallen, dass die App gängige Security Practises wie Zertifikatspinning nicht umsetzt und dass es somit supereinfach war, auf die Programmierschnittstelle zuzugreifen.” Über die Schnittstelle konnte sie Abfragebefehle an die Server hinter der App schicken und erhielt Antwort.

Auch CSU und Österreichische Volkspartei betroffen

Wie Wittmann in einem weiteren Blog-Eintrag vom Donnerstag berichtet, bestehen die Sicherheitslücken auch bei den Wahlkampf-Apps der CSU und der Österreichischen Volkspartei (ÖVP). Denn die Programme basieren alle auf demselben App-Framework, also demselben Software-Grundgerüst. Unterschiede bestehen nur in der Farbgestaltung und optischen Anpassungen an das Design der Parteien. Alle Apps wurden von der Agentur PXN GmbH entwickelt. Die von CDU-Mitgliedern gegründete Firma hat sich laut Webseite auf digitale Kampagnen spezialisiert.

Die Datenabfrage funktionierte wie bei der CDU-App. Bei den Anwendungen von CSU und ÖVP seien aber deutlich weniger Datensätze vorhanden gewesen. Bei der CSU fand Wittmann Informationen zu 1500 Nutzerinnen und Nutzern.

Mithilfe einer weiteren Sicherheitslücke war es ihr außerdem gelungen, sich selbst Admin-Rechte zuzuweisen. Wittmann konnte daraufhin weitere Daten in der App einsehen und E-Mails versenden. Beides sei auch bei der CDU-App möglich gewesen.

Sicherheitslücke bestand über Jahre

Wittmann informierte am 11. Mai das CERT des Bundesamts für Sicherheit in der Informationstechnik (BSI) und die Berliner Datenschutzbeauftragte über ihre Erkenntnisse, einen Tag später die CDU. Daraufhin nahm die Partei die App offline.

Gegenüber dem Spiegel verteidigt die CDU das Erfassen der Haustürbesuche: Die Daten seien “anonymisiert gespeichert”. Die Daten der Wahlkampfhelfer waren indes nicht anonymisiert. Namen und Adressen der eigenen Unterstützer nicht ausreichend zu schützen, wiegt nicht nur aus Datenschutzgründen schwer: Kommunalpolitiker werden überall in Deutschland immer häufiger angegriffen oder beschimpft. Die Sicherheitsmängel bedauert die Partei und erklärte: “Der CDU Deutschlands tut der Vorfall sehr leid und wir bitten für die entstandenen Unannehmlichkeiten um Entschuldigung.”

Betroffene Unterstützer hat die CDU über das Problem informiert. In ihrer Mitteilung kündigt sie ein Update an und warnt vor betrügerischen E-Mails.

Wittmann kritisiert, dass die CDU in ihrer Stellungnahme nicht klarmache, dass die Sicherheitslücke über mehrere Jahre hinweg bestand. “Es ist also heute gar nicht mehr nachvollziehbar, ob die Daten zu einem Zeitpunkt abgeflossen sind”, so die Entwicklerin. Es sei “bedenklich, dass eine App mit solchen eklatanten Sicherheitsmängeln über Jahre hinweg öffentlich verfügbar war”. Der Fall zeige, “warum das Massenhafte, für die Gesellschaft völlig nutzlose Sammeln von Daten eine Gefahr für uns alle darstellt”. (hcz)