Verschlüsselung

Sie sind dem Großen Lauschangriff im Netz nicht hilflos ausgeliefert: Umfangreiche Verschlüsselung bietet einen zuverlässigen Schutz. Posteo verfügt über ein umfassendes und innovatives Verschlüsselungskonzept, das wir Ihnen auf dieser Seite gerne vorstellen möchten. Wir setzen verschiedene Verschlüsselungsarten an unterschiedlichen Stellen ein.

Posteo verwendet stets die modernsten Verschlüsselungstechnologien und entwickelt sein Verschlüsselungskonzept beständig weiter. Wir tun alles, was wir auf Anbieterseite zur Sicherheit Ihrer Kommunikation beitragen können. Diese hängt aber auch von Faktoren ab, auf die wir keinen Einfluss haben. Sie selbst können auch etwas tun, um sicherer zu kommunizieren - auch darauf gehen wir auf dieser Seite näher ein.

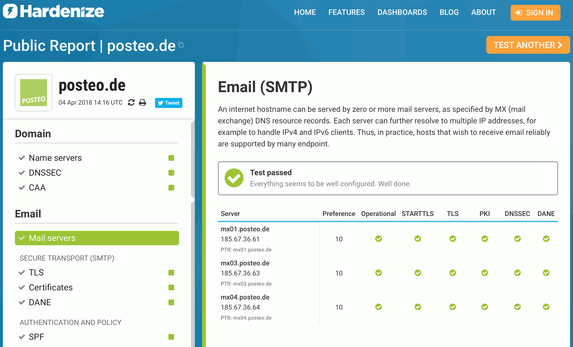

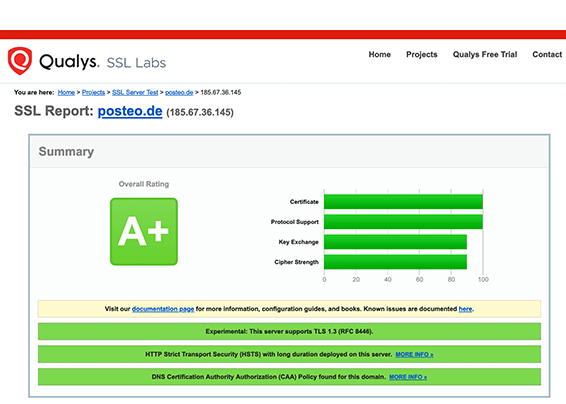

Informieren Sie sich: Das Verschlüsselungskonzept von Posteo erreicht auf verschiedenen, unabhängigen Testseiten wie Qualys SSL Labs und Hardenize Bestnoten.

Überblick

Posteo-Verschlüsselungs-Schichten

Fahren Sie mit der Maus über das Schaubild oder klicken Sie eine Verschlüsselungs-Schicht an, um Informationen über die Posteo-Sicherheitsarchitektur zu erhalten.

Mehr Informationen zu unserer Verschlüsselung finden Sie in den Abschnitten:

- Internet: Verschlüsselte Verbindungen zu anderen E-Mail-Servern (wenn möglich)

-

E-Mail-Transport:

Posteo überträgt jede E-Mail, die Sie an andere E-Mailanbieter bzw. -server versenden über einen verschlüsselten Transportweg, wenn der andere Server dies unterstützt. Hierfür verwenden wir stets die neuesten Technologien.

- TLS (1.0-1.3) mit PFS

- DANE/TLSA

Die automatische Transportwegverschlüsselung erfolgt ohne Ihr Zutun im Hintergrund.

Sie schützt:

- die Inhalte Ihrer E-Mails

- die Metadaten (wie Betreff, Empfänger, Uhrzeit)

Mehr Informationen zur Transportwegverschlüsselung von Posteo finden Sie im Abschnitt Transportwegverschlüsselung.

Transparenzhinweis:

Die Qualität der Posteo-Verschlüsselung kann auf der unabhängigen Testseite von Qualys getestet und eingesehen werden.

- Verschlüsselter Zugriff auf Posteo, zwingend (Website, Geräte und Programme)

-

Zugriffsverschlüsselung:

Bei Posteo erfolgt jeder Zugriff verschlüsselt.

- Webmailer

- lokale Mailprogramme

- mobile Geräte

Unverschlüsselten Zugriff bieten wir nicht an. Wir verwenden für die Zugriffsverschlüsselung stets die neuesten Technologien.

- TLS (1.0-1.3) mit PFS

- Strict Transport Security (HSTS)

- DANE/TLSA

Außerdem verwenden wir ein so genanntes erweitertes Sicherheitszertifikat, das Ihnen ermöglicht, auf einen Blick zu erkennen, dass Sie tatsächlich auf unserer Website sind.

Mehr Informationen zur Zugriffsverschlüsselung von Posteo und zum erweiterten Sicherheitszertifikat finden Sie im Abschnitt Zugriffsverschlüsselung

- Verschlüsselte Verbindungen innerhalb von Posteo

-

Interne Verbindungen:

Wir verschlüsseln auch alle Verbindungen innerhalb von Posteo.

- Verschlüsselung u.a. mit SSH und TLS

So ist sichergestellt, dass weder innerhalb des Systems, im Rechenzentrum noch auf dem Weg zum Backupstandort mitgelauscht werden kann.

Mehr Informationen zur Verschlüsselung innerhalb von Posteo finden Sie im Abschnitt Serververschlüsselung.

- Zugangs-Schutz: Passwort (gesalteter Hash)

-

Speicherung von Passwörtern:

Posteo speichert Ihr Passwort nicht im Klartext ab. Trotzdem wird es bei jedem Login überprüft - mit einer Hashfunktion.

- Passwörter liegen nicht im Klartext vor

- Speicherung als gesalteter Hash

Wir kennen Ihr Passwort nicht und können es weder an Sie noch an Dritte herausgeben.

Mehr Informationen zur Verschlüsselung von Passwörtern und Mobilfunknummern bei Posteo finden Sie im Abschnitt Passwörter und Mobilfunknummern.

- Zugangs-Schutz 2 (optional): Einmal-Passwort

-

Zwei-Faktor-Schutz:

Bei Posteo können Sie eine Zwei-Faktor-Authentifizierung aktivieren. Mit ihr können Sie die Sicherheit beim Zugriff auf Ihr Posteo-Postfach (im Browser) weiter erhöhen.

Login erfolgt mit:

- Ihrem persönlichen Passwort

- einem Einmal-Passwort

(wechselt alle 30 Sekunden)

TOTP-Verfahren

Das Einmal-Passwort wird auf Ihren Geräten generiert (Computer, Tablet oder Smartphone).

Mehr Informationen zu unserer Zwei-Faktor-Authentifizierung finden Sie in unserer Hilfe.

- Konto-Schutz: Festplattenverschlüsselung

-

Server-Verschlüsselung:

Die Festplatten aller Posteo-Server sind vollständig verschlüsselt.

- Linux-Server mit dm-crypt/LUKS-Verschlüsselung

- Verschlüsselung interner Verbindungen (SSH und TLS)

Unsere verschlüsselten Festplatten schützen vor:

- Diebstahl von Hardware

- physischem Zugriff durch Unbefugte

- Willkür (Ermittlungsbehörden)

Mehr Informationen zur Festplattenverschlüsselung von Posteo finden Sie im Abschnitt Serververschlüsselung.

- Verschlüsselung aller gespeicherten E-Mails (optional):

der individuelle Posteo-Krypto-Mailspeicher -

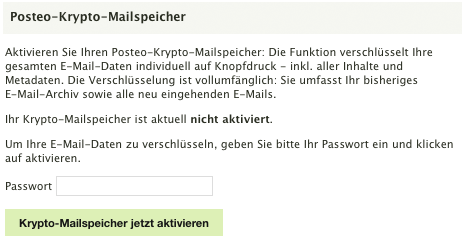

Posteo-Krypto-Mailspeicher:

Aktivieren Sie Ihren Posteo-Krypto-Mailspeicher, verschlüsselt Posteo alle E-Mails, die Sie auf unseren Servern gespeichert haben.

- Verschlüsselt alle E-Mail-Daten (Inhalte, Anhänge und Metadaten) auf Knopfdruck

- Schlüssel ist mit Ihrem Passwort geschützt

- Verschlüsselt alle bisher gespeicherten sowie alle neu hinzukommenden E-Mails

- Asymmetrische Verschlüsselung mit RSA

- Symmetrische Verschlüsselung und Authentifizierung mit AES und HMAC,Hashing mit bcrypt

- Open-Source-Verschlüsselung

- Externes Sicherheits-Audit (November 2014) durch Cure53

Posteo kann die Verschlüsselung Ihrer E-Mails nicht deaktivieren. Mehr Informationen zum Posteo-Krypto-Mailspeicher finden Sie im Abschnitt Krypto-Mailspeicher.

- Posteo-Eingangs-Verschlüsselung (optional):

Verschlüsselung aller neu eingehenden E-Mails

(mit S/MIME o. OpenPGP) -

Posteo-Eingangs-Verschlüsselung:

Wenn Sie S/MIME oder OpenPGP verwenden, können Sie in den Einstellungen Ihres Postfachs die Posteo-Eingangsverschlüsselung aktivieren. Sie verschlüsselt alle neu eingehenden E-Mails mit S/MIME oder OpenPGP.

- Verschlüsselt alle neu eingehenden E-Mails mit S/MIME oder OpenPGP, wenn der Absender einer E-Mail diese ursprünglich nicht verschlüsselt hatte.

- Zusätzlicher Schutz für Ihre gespeicherten E-Mails

Mehr Informationen zur Eingangsverschlüsselung finden Sie im Abschnitt Ende-zu-Ende-Verschlüsselung.

- Ende-zu-Ende-Verschlüsselung einzelner E-Mails (durch den Kunden)

-

Ende-zu-Ende-Verschlüsselung:

Sie können die Inhalte einzelner E-Mails -zusätzlich zu unseren Maßnahmen- mit einer Ende-zu-Ende-Verschlüsselung versehen. Hierfür gibt es zwei Standards: S/MIME und OpenPGP (PGP).

- Inhalte von E-Mails werden verschlüsselt

- Metadaten der E-Mails (z.B. Betreff, Empfänger, Absender und Zeitstempel) bleiben unverschlüsselt

- Absender und Unversehrtheit der E-Mail lassen sich verifizieren (Signatur)

- Beide Kommunikationspartner müssen die Verschlüsselung verwenden, um verschlüsselt zu kommunizieren.

Mehr Informationen zur Ende-zu-Ende-Verschlüsselung finden Sie im Abschnitt Ende-zu-Ende-Verschlüsselung

- Adressbuch- und Kalenderverschlüsselung (optional): Individuelle Verschlüsselung von Kontakten und Terminen

-

Adressbuch- und Kalenderverschlüsselung:

Posteo-Kunden haben die Möglichkeit, ihre Kalender- und Adressbuchdaten individuell auf Knopfdruck zu verschlüsseln (AES).

- AES-Verschlüsselung direkt in der Datenbank

- Schlüssel ist mit Ihrem Passwort geschützt

- Die Kalender- und Adressbuchverschlüsselung schützt Ihre Kontakte und Termine vor dem Zugriff durch Dritte

Mehr Informationen zur Adressbuch- und Kalenderverschlüsselung finden Sie im Abschnitt Adressbuch- und Kalenderverschlüsselung.

Hinweis: Alle Verschlüsselungsfunktionen von Posteo lassen sich problemlos miteinander kombinieren.

Zugriff

Der Zugriff auf unsere Server erfolgt grundsätzlich über verschlüsselte TLS-Verbindungen. Diese sichern wir zusätzlich mit der Technologie "Perfect Forward Secrecy" (PFS) und DANE/TLSA ab. PFS verhindert wirksam, dass möglicherweise aufgezeichnete Verbindungsdaten von Dritten nachträglich massenhaft entschlüsselt werden können. DANE verifiziert die Echtheit unseres Servers. Sie können so in jeder Umgebung sicher sein, dass niemand Ihren Netzwerkverkehr mit Posteo belauschen, Ihre Mails mitlesen oder Ihre Zugangsdaten entwenden kann.

Warum wir den Zugriff verschlüsseln:

Heute greifen Nutzer auf unterschiedlichen Wegen auf Ihre Mails zu - z.B. über offene WLAN-Netze oder Internetcafes. Erfolgt die Anmeldung unverschlüsselt, können sich Dritte leicht Ihre Zugangsdaten erschleichen. So gelangen sie unter Umständen nicht nur an Ihre Mails, sondern auch an Ihre Anmeldedaten bei anderen Internetdiensten. Da viele Nutzer ähnliche Passwörter und Benutzernamen bei verschiedenen Diensten angeben, ist häufig ein „Scheunentor“ geöffnet, sobald der Zugang zu einem Mailkonto erbeutet wurde.

Sie müssen uns nicht blind vertrauen: Sie können unsere Verschlüsselung (und die der anderen Anbieter) z.B. auf der unabhängigen Testseite von Qualys transparent einsehen und testen. Wir halten unsere Verschlüsselung stets auf dem neuesten Stand. Deshalb erreichen wir in den Qualys-Tests die Bestnote A+ (Stand: 01/2024).

Bei Posteo erfolgt jeder Zugriff verschlüsselt. Unverschlüsselten Zugriff bieten wir nicht an.

- Webmailer

- lokale Mailprogramme

- mobile Geräte

- TLS (1.2-1.3) mit PFS

- Strict Transport Security (HSTS)

- DANE/TLSA

Sicherheits-Tipp:

Aktualisieren Sie Ihren Browser und Ihre E-Mailprogramme in regelmäßigen Abständen. Wir setzen stets die modernsten Verschlüsselungstechnologien ein - sehr alte Browserversionen können mit diesen in Einzelfällen nicht umgehen. Der Internet Explorer 8 unterstützt die Absicherung der verschlüsselten Verbindung mit PFS z.B. nicht. Mit dem Supportende von Windows XP haben wir die Unterstützung für den Internet Explorer 8 beendet.

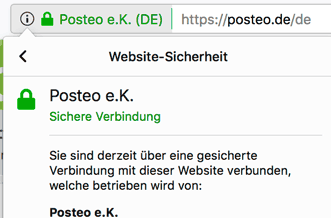

Zertifikat

Erweitertes Sicherheitszertifikat

Damit Sie bei uns immer sicher sein können, dass die verschlüsselte Verbindung wirklich mit dem Posteo-Server stattfindet, setzen wir ein so genanntes erweitertes (grünes) Sicherheitszertifikat ein, mit dem Sie auf einen Blick den Verschlüsselungspartner erkennen können. (siehe Grafik). Solche Zertifikate werden vor allem von Unternehmen eingesetzt, die mit sensiblen Daten umgehen, z.B. von Banken. Zusätzlich finden Sie die Fingerprints unseres Sicherheitszertifikates für einen manuellen Abgleich auch in unserem Impressum.

Warum wir ein erweitertes Zertifikat verwenden:

Phishing-Seiten versuchen an Nutzerdaten zu gelangen, indem sie Seiten von Banken und Internetdiensten nachbauen, um so an Ihre Logindaten zu gelangen, wenn Sie sich auf den gefälschten Seiten anmelden. Mit dem erweiterten Zertifikat können Sie auf einen Blick erkennen, dass Sie sich auf unserer Seite befinden.

Transportweg

Verschlüsselter Mailverkehr

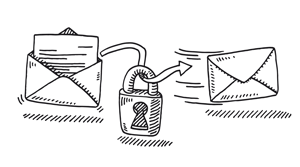

Oft wird gesagt, dass E-Mails wie Postkarten sind und jeder sie auf dem Transportweg mitlesen kann. Das ist nicht immer richtig. Unsere Server versuchen beim Versand und Empfang von E-Mails stets, eine verschlüsselte Verbindung (mit PFS gesicherte TLS-Verbindung) mit dem anderen Mailserver aufzubauen. Unterstützt der Server dies, wird die E-Mail über einen verschlüsselten Transportweg übertragen. Die Verschlüsselung erfolgt automatisch im Hintergrund, Sie und Ihr Kommunikationspartner müssen nichts dafür tun. Wenn Sie möchten, können Sie zusätzlich unsere TLS-Versand-Garantie aktivieren: Kann ein E-Mailserver keine verschlüsselte Verbindung aufbauen, versenden wir Ihre E-Mail dann garantiert nicht - und benachrichtigen Sie per E-Mail.

Wird der Transportweg mit TLS verschlüsselt, kann niemand ohne Weiteres die (unverschlüsselte) E-Mail mitlesen. Durch den Einsatz zusätzlicher Technologien wird die Verschlüsselung zusätzlich abgesichert: Die Technologie PFS verhindert das nachträgliche massenhafte Entschlüsseln durch unbefugte Dritte. Seit Mai 2014 unterstützt Posteo ausserdem die innovative Technologie DANE/TLSA, die verschiedene Schwachstellen der gängigen Transportwegverschlüsselung eliminiert. DANE erhöht die Sicherheit beim verschlüsselten Transport von E-Mails und beim Zugriff auf Webseiten.

Viele E-Mailanbieter haben nach dem NSA-Skandal nachgebessert und unterstützen die Verschlüsselung der Transportwege nun, wenn es auch noch große Qualitätsunterschiede in der Umsetzung gibt. Wir hoffen, dass hier weiter nachgebessert wird, denn die zwischen den Servern ausgehandelte Verschlüsselungsqualität hängt stets vom „schwächeren“ Kommunikationspartner ab. Insbesondere hoffen wir, dass die von uns eingesetzte Technologie DANE bald weite Verbreitung findet, da wir davon überzeugt sind, dass DANE maßgeblich dazu beitragen kann, digitale Kommunikation sicherer zu machen. Bitte beachten Sie die Anbieterliste (rechts), die wir regelmäßig aktualisieren.

- Die Transportweg-Verschlüsselung schützt alle Daten während der Übertragung vor unbefugten Mitlesern: Die Inhalte einer E-Mail ebenso wie die Metadaten.

- Schreiben sich Posteo-Nutzer untereinander, verlässt die E-Mail-Kommunikation zu keinem Zeitpunkt unsere verschlüsselten Server.

Transportweg-Verschlüsselung:

- TLS (1.0-1.3) mit PFS

- DANE/TLSA

- schützt E-Mails und Metadaten

- erfolgt automatisch

TLS: Anbieter im Überblick

Verschlüsselte Transportwege

von Posteo zu:

| TLS | DANE | |

|---|---|---|

| Arcor | ja | nein |

| AOL | ja | nein |

| Bund.de | ja | ja |

| Comcast/Xfinity | ja | ja |

| Freenet | ja | ja |

| Gmail | ja | nein |

| GMX.de | ja | ja |

| Microsoft 365 | ja | nein* |

| O2 | ja | nein |

| Outlook.com | ja | nein |

| Riseup | ja | ja |

| T-Online | ja | nein |

| Vodafone | ja | nein |

| web.de | ja | ja |

| Yahoo | ja | nein |

*Für den Versand von E-Mails von Microsoft 365 an Posteo wird DANE bereits unterstützt. Eine Unterstützung von DANE für den Empfang von E-Mails ist laut Microsoft ab März 2024 geplant.

Stand: 6/2023

Server

Verschlüsselte Server

Unsere Server (Linux) stehen in einem Rechenzentrum in Frankfurt am Main. Die Mitarbeiter des Rechenzentrums haben keinen Zugriff auf unsere Systeme. Die Festplatten aller Posteo-Server sind vollständig verschlüsselt. Für die Verschlüsselung der Festplatten verwenden wir dm-crypt/LUKS. Die Ver- und Entschlüsselung wird von den CPUs unterstützt und erfolgt deshalb Ressourcenschonend (AES-NI).

Sollten Festplatten aus unseren Servern entfernt werden (zur Wartung oder willkürlich), sind die darauf gespeicherten Daten für Dritte nicht lesbar. Auch der Verlust ganzer Systeme wäre unproblematisch - nur wir können die Daten aufschliessen.

Wir verschlüsseln alle Verbindungen - auch innerhalb von Posteo: Alle verwendeten Dienste verschlüsseln ebenfalls intern (u.a. SSH und TLS), so dass auch weder im Rechenzentrum noch auf dem Weg zum Backupstandort mitgelauscht werden kann.

Ihre E-Mails liegen auf unseren verschlüsselten Festplatten. Die E-Mails selbst können Sie vollständig verschlüsseln, indem Sie den Posteo-Krypto-Mailspeicher aktivieren.

Server-Verschlüsselung:

- Linux-Server mit dm-crypt/LUKS-Verschlüsselung

- Verschlüsselung interner Verbindungen mit SSH und TLS

Merkmale:

- verschlüsselte Festplatten schützen vor Diebstahl und Willkür

- verschlüsselte Verbindungen innerhalb der Posteo-Systeme stellen einen zusätzlichen Schutz gegen unbefugte Dritte dar

Krypto-Mailspeicher

Der Posteo-Krypto-Mailspeicher

Bei Posteo können Sie alle E-Mail-Daten in Ihrem Postfach mit einem Knopfdruck verschlüsseln. Das Besondere: Die Verschlüsselung umfasst nicht nur die Inhalte und Anhänge all Ihrer E-Mails, sondern auch die dazugehörigen Metadaten (Mailheader, Absender, Empfänger, Uhrzeit, Betreff etc.).

Die Verschlüsselung umfasst alle E-Mail-Daten: Ihr bei Posteo gespeichertes E-Mail-Archiv sowie alle neu hinzukommenden E-Mails. Die verschlüsselten Daten sind auch für uns als Anbieter nicht mehr lesbar. Im Alltag ändert sich für Sie nichts: Sie verwalten Ihre E-Mails so komfortabel und einfach wie bisher.

Das Fachmagazin c`t über den Krypto-Mailspeicher

Das Computer-Fachmagazin c`t schreibt über den Posteo-Krypto-Mailspeicher (Ausgabe 13/2015): "Das Verfahren wirkt vertrauenswürdig, zumal Posteo ausschließlich auf Open-Source-Technologien setzt und dies auf der Website dokumentiert."

Und so geht`s:

Sie können Ihren Krypto-Mailspeicher in den Einstellungen mit einem Knopfdruck aktivieren. Spezielle Technikkenntnisse benötigen Sie nicht. Posteo erzeugt daraufhin ein individuelles Schlüsselpaar und verschlüsselt alle E-Mail-Daten (Inhalte und Metadaten). Der Schlüssel zum "Lesbarmachen" Ihrer E-Mails liegt durch Ihr persönliches Passwort geschützt in unserer Datenbank. Deshalb können nur Sie auf Ihren verschlüsselten E-Mailspeicher zugreifen. Bei aktiviertem Krypto-Mailspeicher werden Ihre E-Mails nur im Moment des Zugriffs für Sie entschlüsselt.

Wichtig:

Wenn Sie den Krypto-Mailspeicher nutzen, müssen Sie Ihr Passwort sehr gut aufbewahren. Es ist der Schlüssel zu Ihren Daten. Vergessen Sie Ihr Passwort, haben Sie keinen Zugriff mehr auf Ihre E-Mails. Eine Passwort-Änderung ist hingegen unproblematisch: Der Schlüssel zum "Lesbarmachen" Ihrer E-Mails wird bei einer Passwort-Änderung mit Ihrem neuen Passwort geschützt.

Hintergrundinformationen:

Der Krypto-Mailspeicher ist ein durch uns entwickeltes Plugin für den Open-Source-Mailserver Dovecot. Die asymmetrische Verschlüsselung erfolgt mit Hilfe von RSA, die symmetrische Verschlüsselung sowie die Authentifizierung wurden mit AES und HMAC realisiert. Das Hashen erfolgt mit Hilfe von bcrypt.

Die Funktion wurde auch einem externen, mehrstufigen Sicherheits-Audit (durch Cure53) unterzogen.

Außerdem haben wir vorab die rechtliche Lage klären lassen. Das Ergebnis: In Deutschland können E-Mailanbieter, anders als z.B. in Großbritannien oder in den USA, nicht dazu gezwungen werden, Verschlüsselung zu "brechen". Unseren Krypto-Mailspeicher haben wir technisch so realisiert, dass die durch unsere Kunden veranlasste Verschlüsselung aller E-Mail-Daten durch Posteo nicht wieder entfernt werden kann. Aus Transparenzgründen ist der Code der Verschlüsselung außerdem öffentlich einsehbar. Dies entspricht unserer Open-Source-Strategie und ist in der Post-Snowden-Zeit als vertrauensbildende Maßnahme unerlässlich.

Krypto-Mailspeicher:

- Verschlüsselt alle E-Mail-Daten (Inhalte, Anhänge und Metadaten) sowie Ihre Notizen auf Knopfdruck

- Der Schlüssel ist mit Ihrem Passwort geschützt

- Verschlüsselung umfasst alle bisher gespeicherten E-Mails sowie alle neu hinzukommenden E-Mails

- Posteo kann den Krypto-Mailspeicher nicht deaktivieren

- Kombinierbar mit Posteo-Eingangsverschlüsselung sowie mit Adressbuch- und Kalenderverschlüsselung

Technische Daten:

- von Posteo entwickeltes E-Mail-Verschlüsselungs-Plugin für den Open-Source-Mailserver Dovecot

- Externes Sicherheits-Audit durch Cure53

- Asymmetrische Verschlüsselung mit RSA

- Symmetrische Verschlüsselung und Authentifizierung mit AES und HMAC, Hashing mit bcrypt

Zusatzinformationen:

Posteo-Krypto-Mailspeicher auf GitHub

Da die E-Mails erst verschlüsselt werden, wenn sie unsere Server erreichen, ist der Posteo-Krypto-Mailspeicher kein Ersatz für die reguläre Ende-zu-Ende-Verschlüsselung, die bereits beim Absender einer E-Mail ansetzt. Auch vor einer richterlich angeordneten Überwachungsmaßnahme (TKÜ) schützt er deshalb nicht.

Lesetipp

Das Linux-Magazin über den Krypto-Mailspeicher

Kalender & Adressbuch

Auch Ihre Kalender- und Adressbuchdaten können Sie bei Posteo mit einem Knopfdruck verschlüsseln.

Die Verschlüsselung funktioniert ohne spezielles Zutun von Ihnen. Egal, ob Sie im Webmailer arbeiten oder Ihre Daten mit verschiedenen Programmen oder Geräten synchronisieren: Wenn Sie auf Ihre Daten (Adressbuch oder Kalender) zugreifen oder sie bearbeiten, werden diese im Moment des Zugriffs mit Ihrem Passwort (nur für Sie) entschlüsselt. Die verschlüsselten Daten sind auch für uns als Anbieter nicht mehr lesbar. Sie können Ihre Daten auch bei aktivierter Verschlüsselung weiterhin wie gewohnt mit externen Programmen synchronisieren.

Wir nutzen für diese Lösung AES-Verschlüsselung direkt in unserer Datenbank. Wenn Sie die Verschlüsselung aktivieren, wird ein zufälliger Schlüssel für Sie erzeugt, mit dem Ihre Daten ver- und entschlüsselt werden. Der Schlüssel ist durch Ihr persönliches Passwort geschützt. Ändern Sie Ihr Passwort, wird der Schlüssel mit Ihrem neuen Passwort geschützt.

Auch der Zugriff auf Kalender und Adressbuch erfolgt grundsätzlich verschlüsselt (alle Geräte und Programme).

Wichtig:

Wenn Sie die Kalender- und Adressbuchverschlüsselung nutzen, müssen Sie Ihr Passwort gut aufbewahren. Es ist der Schlüssel zu Ihren Daten. Vergessen Sie Ihr Passwort und setzen es zurück, haben Sie keinen Zugriff mehr auf Ihre Kontakte und Termine. Unser System bewahrt Ihre verschlüsselten Daten aber in einem Container für Sie auf. Sollte Ihnen das alte Passwort wieder einfallen, können Sie die Daten jederzeit wieder herstellen.

Kalender- und Adressbuchverschlüsselung:

- AES-Verschlüsselung direkt in der Datenbank

- Der Schlüssel ist Ihr Passwort

Merkmale:

- Die Kalender- und Adressbuch- verschlüsselung schützt Ihre Kontakte und Termine vor uns und dem Zugriff durch Dritte

Passwort & sensible Daten

Passwortspeicherung

Wir speichern Ihr Passwort nicht im Klartext ab. Trotzdem wird es bei jedem Login überprüft - mit einer Hashfunktion. Hashen bedeutet, dass aus einer beliebigen Zeichenfolge (Ihr Passwort) mit einer mathematischen Funktion eine andere Zeichenfolge (den Hash) berechnet wird. Aus dem Berechnungsergebnis, dem Hashwert, lässt sich das Passwort nicht wieder berechnen. Aber Ihr Passwort ergibt bei jeder Berechnung den gleichen Hashwert, da immer dieselbe Funktion angewendet wird. Wenn Sie sich einloggen, berechnet unser System aus dem eingegebenen Passwort also den Hashwert und vergleicht diesen mit dem in unserer Datenbank gespeicherten Hash. Stimmen der abgespeicherte und der gerade berechnete Hash überein, können Sie sich einloggen.

Wir kennen Ihr Passwort also nicht und können es weder an Sie, noch an Dritte herausgeben.

Passwortspeicherung

- Passwörter, Mobilnummern und alternative E-Mail-Adressen werden bei Posteo nicht gespeichert.

- In unseren Datenbanken liegen nur so genannte "gesaltete" Hashs.

Problem:

Es gibt ein Problem beim Hashen. Weltweit werden nur wenige mathematische Funktionen für ihre Berechnung verwendet. Zum Beispiel, weil das Ergebnis der Berechnung stets die gleiche Länge haben soll. Unabhängig von der Länge des Passwortes, aus dem es berechnet wird. Wird eine dieser gängigen Funktionen verwendet, ergibt sich für ein bestimmtes Passwort also sets der gleiche Hashwert. Das machen sich Kriminelle zu Nutze. Sie berechnen die Hashs sehr vieler Passwörter (Millionenfach) im Voraus und speichern sie gemeinsam mit dem Passwort ab. Eine solche Passwort-/Hash-Tabelle nennt man "Rainbow-Table". Auf dieser lässt sich einfach nachsehen, welches Passwort zu welchem Hash gehört.

Salzen:

Damit wir -oder ein potentieller Krimineller- nicht einfach mit einer Rainbow-Table den Hash Ihres Posteo-Passwortes abgleichen und so an Ihr Passwort gelangen können, "salten" (salzen) wir die Passwörter. Unser System generiert hierfür für jeden Nutzer eine zufällige Zeichenfolge: Das Salt. Und zwar in dem Moment, in dem Sie ein neues Passwort bei Posteo speichern. Diese Zeichenfolge hängen wir Ihrem Passwort an. Erst danach wird der Hashwert des so zusammengesetzten Passwortes (Ihr Passwort+unser "Salz")berechnet. Und bei jedem Login hängen wir Ihrem Passwort denselben Salt wieder an, damit die Hash-Berechnung stets den gleichen Wert wie bei der ersten Eingabe ergibt. Die Rainbow-Table des Angreifers ist damit nutzlos und müsste neu erstellt werden: Indem jedes Passwort der Liste -um den Salt ergänzt- erneut gehasht würde. Da jeder Nutzer aber einen eigenen Salt von uns erhält, müsste für jeden Nutzer eine eigene Rainbow-Table erstellt werden. Das stellt eine sehr große Hürde und somit einen wirksamen Schutz Ihrer Passwörter dar.

Verschlüsselung der Mobilfunknummern und alternativen E-Mail-Adressen

Wenn Sie unsere Passwort-Vergessen-Funktion nutzen, ist Ihre Mobilfunknummer oder Ihre alternative E-Mail-Adresse ebenfalls nicht in unserem System gespeichert. Dort liegt nur ein gesalteter Hash. Trotzdem können Sie sich ein neues Passwort per SMS oder E-Mail zusenden, wenn Sie es vergessen haben. Unter "Passwort vergessen" geben Sie Ihre Mobilfunknummer bzw. Ihre alternative E-Mail-Adresse ein. Das System hält Ihre Nummer oder alternative Adresse kurzzeitig im Arbeitsspeicher vor, hasht sie erneut und vergleicht den berechneten Wert mit dem, der für den Passwort-Reset hinterlegt ist. Stimmen die Hashwerte überein, setzt das System Ihr Passwort zurück und sendet Ihnen eine SMS an die gerade eingegebene Nummer bzw. eine E-Mail an die eingegebene alternative E-Mail-Adresse zu. Die Nummer bzw. alternative E-Mail-Adresse, die für den Moment der Überprüfung/des Versands im temporären Arbeitsspeicher "festgehalten" wurde, wird im selben Moment gelöscht.

Ihre Mobilfunknummer bzw. Ihre alternative E-Mail-Adresse wird zu keinem Zeitpunkt in unseren Datenbanken gespeichert.

Ende-zu-Ende-Verschlüsselung

Persönliche Ende-zu-Ende Verschlüsselung

Wir haben Ihnen auf dieser Seite zahlreiche Verschlüsselungsmaßnahmen vorgestellt, mit denen wir als Provider Ihre Daten bestmöglich schützen. Zusätzlich zu unseren Maßnahmen können Sie auch selbst aktiv werden - und die Inhalte Ihrer E-Mails mit einer persönlichen Ende-zu-Ende-Verschlüsselung absichern. Früher benötigte man hierfür zwingend ein lokales E-Mailprogramm wie Thunderbird oder Outlook. Bei Posteo können Sie Ihre persönliche Ende-zu-Ende-Verschlüsselung (mit OpenPGP) inzwischen auch komfortbabel im Browser nutzen.

So wird eine E-Mail verschlüsselt:

Für die Ende-zu-Ende-Verschlüsselung benötigen Sie ein individuelles Schlüsselpaar. Es besteht aus zwei Teilen. Ein Teil ist der "öffentliche Schlüssel". Ihre Kontakte benötigen ihn, um E-Mails an Sie zu verschlüsseln. Die E-Mail ist dann auf ihrem gesamten Weg geschützt: Sie verlässt verschlüsselt das Gerät des Absenders. Dann wird sie zu dessen Provider übertragen. Der Provider des Absenders sendet die verschlüsselte E-Mail durch das Internet an den Provider des Empfängers. Und dieser stellt die verschlüsselte E-Mail dem Empfänger zu. Entschlüsselt wird die E-Mail erst wieder lokal auf dem Gerät (Computer, Mobiltelefon) des Empfängers.

Auch nach dem Versand bleibt die E-Mail geschützt: Sie liegt beim Absender verschlüsselt im "Gesendet"-Ordner - und ist auch im Postfach des Empfängers verschlüsselt gespeichert. So ist sichergestellt, dass auch der jeweilige Provider keinen Zugriff auf die E-Mails hat.

So wird eine E-Mail entschlüsselt:

Erhalten Sie die E-Mail verschlüsselt, wird sie mit Ihrem "privaten Schlüssel" wieder lesbar gemacht. Dieser Teil Ihres Schlüssels ist, wie der Name schon sagt, privat: Er befindet sich aus Sicherheitsgründen ausschließlich auf Ihren persönlichen Geräten (Computer, Tablet oder Smartphone). Übermitteln Sie Ihren "privaten Schlüssel" niemals anderen Personen. Er ist der Schlüssel zu Ihren Daten. Speichern Sie ihn deshalb auch niemals auf den Servern eines Providers oder in einer Cloud. Nur so ist die Sicherheit Ihrer Ende-zu-Ende-Verschlüsselung gewährleistet.

Das Verbreiten Ihres "öffentlichen Schlüssels" ist hingegen erwünscht: Ihre Kontakte benötigen ihn, um E-Mails an Sie verschlüsseln zu können. Senden Sie Ihren öffentlichen Schlüssel deshalb Ihren Kontakten als Anhang Ihrer E-Mails zu. Oder hinterlegen sie ihn über die Einstellungen Ihres Postfachs für andere im öffentlichen Posteo-Schlüsselverzeichnis.

S/MIME und OpenPGP

Es gibt zwei Standards für die Ende-zu-Ende-Verschlüsselung: S/MIME und OpenPGP. Beide Standards lassen sich seit vielen Jahren mit jedem E-Mail-Anbieter verwenden. Mit beiden können einzelne E-Mails verschlüsselt versendet werden.

Folgendes sollten Sie wissen:

Absender und Empfänger müssen dieselbe Verschlüsselungsart installiert haben. S/MIME und PGP sind zueinander inkompatibel.

Anonymität

Mit S/MIME und PGP wird nicht immer anonym kommuniziert. Das hängt davon ab, welche S/MIME-Zertifikate Sie verwenden, oder wie Sie OpenPGP nutzen.

Bei S/MIME gibt es verschiedene Typen von Zertifikaten:

- E-Mail-Adresse: Das Zertifikat enthält die verifizierte E-Mail-Adresse des Absenders.

- Individuell: Das Zertifikat enthält die verifizierte E-Mail-Adresse sowie den Namen des Absenders.

- Organisation: Das Zertifikat enthält die Firmendaten des Absenders.

- Sponsor: Das Zertifikat enthält die verifizierte E-Mail-Adresse sowie den Namen und die Firmendaten des Absenders.

PGP-Schlüsselserver

Verwenden Sie PGP, haben Sie keinen Einfluss darauf, ob Kommunikationspartner den öffentlichen Teil Ihres Schlüssels auf einem der weltweiten Schlüsselserver hinterlegen. Auf diesen kann -neben den zugehörigen E-Mail-Adressen- öffentlich eingesehen werden, mit wem Sie Schlüssel "im Vertrauen" ausgetauscht haben. Ähnlich einer Freundesliste in sozialen Netzwerken. Auch können die dort hinterlegten E-Mail-Adressen von Spammern missbraucht werden.

Sie können Ihren Schlüssel auch nicht wieder von den Schlüsselservern löschen - selbst wenn Sie ihn dort gar nicht selbst hinterlegt haben.

Posteo stellt öffentliche Schlüssel über das Posteo-Schlüsselverzeichnis bereit: Das Posteo-Schlüsselverzeichnis weist die genannten Schwachstellen der Keyserver nicht auf.

Ende-zu-Ende-Verschlüsselung schützt vor gefälschten E-Mails:

Mit einem privaten Schlüssel lassen sich E-Mails auch "signieren". So lässt sich sicherstellen, dass der Absender einer E-Mail nicht gefälscht ist - da der E-Mail-Standard es erlaubt, E-Mails unter Angabe einer falschen Absende-Adresse zu versenden. Ähnlich wie bei einem Postbrief: Auf einem Briefumschlag kann ebenfalls jeder beliebige Absender angegeben werden.

Das macht eine Signatur:

- Mit dem öffentlichen Schlüssel des Absenders kann die Echtheit einer E-Mail vom Empfänger überprüft werden.

- Mit einer Signatur kann, etwa wie mit einem Siegel bei einem Postbrief, ausserdem ausgeschlossen werden, dass der Inhalt einer E-Mail nach dem Versand unbemerkt manipuliert wurde.

- E-Mail-Programme überprüfen die Echtheit von S/MIME-Signaturen und zeigen an, ob die Absende-Adresse der E-Mail authentisch und der Inhalt der E-Mail unverändert sind. Auch bei Posteo werden S/MIME-Signaturen geprüft und das Ergebnis angezeigt.

Sie schützt:

- die Inhalte Ihrer E-Mails (Text und ggf. Anhänge) in Ihrem E-Mailpostfach

- die Inhalte Ihrer E-Mails (Text und ggf. Anhänge) im E-Mailpostfach Ihres Kommunikationspartners

- die Inhalte Ihrer E-Mails (Text und ggf. Anhänge) während der Übertragung an den Empfänger

Sie schützt nicht:

- die Metadaten Ihrer E-Mail (wie das Datum, die Uhrzeit oder die Betreffzeile) bleiben unverschlüsselt.

Tipp: Kombinieren Sie Ihre persönliche Ende-zu-Ende-Verschlüsselung mit Ihrem Posteo-Kryptomailspeicher: Mit ihm werden mit einem Klick auch alle Metadaten der in Ihrem Posteo-Postfach gespeicherten E-Mails verschlüsselt.

Tipp: In unserer Hilfe bieten wir Schritt-für-Schritt-Anleitungen für das Einrichten und Verwenden einer Ende-zu-Ende-Verschlüsselung an.

Tipp: Wir wollen die Verbreitung von S/MIME fördern und bieten daher preiswerte Zertifikate für Ihre Posteo-Adresse(n) an, die sich unkompliziert mit einem Klick erstellen und sofort nutzen lassen. Das bedeutet: Mehr Sicherheit in der E-Mail-Kommunikation. Die Zertifikate haben eine Laufzeit von einem Jahr und kosten 3,65 Euro. Ende-zu-Ende-Verschlüsselung mit S/MIME funktioniert mit fast allen E-Mail-Programmen (z.B. Thunderbird, Apple Mail, Outlook). Wir arbeiten derzeit zudem an einem Browser-Plugin für den Posteo-Webmailer und die Web-App. Mehr Informationen finden Sie in unserem Blog.

PGP im Posteo-Webmailer

Ende-zu-Ende-Verschlüsselung mit OpenPGP

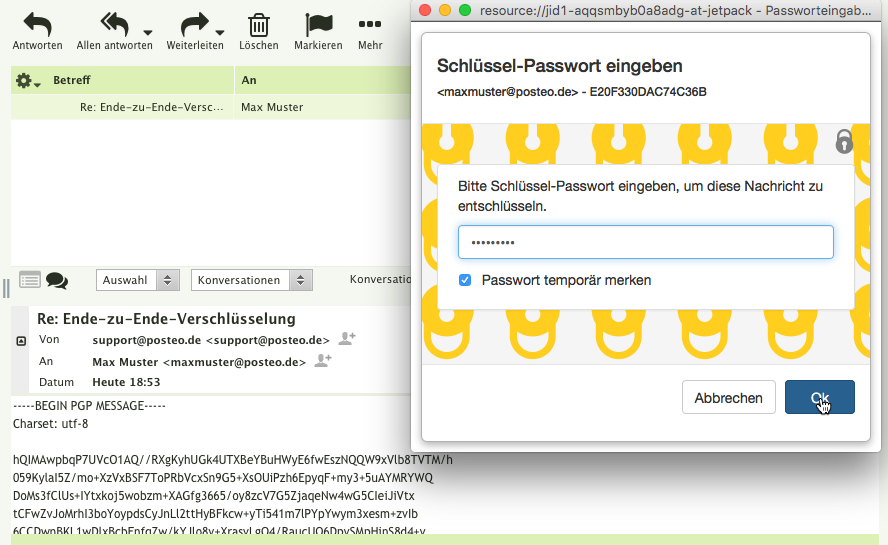

Im Posteo-Webmailer können Sie eine echte Ende-zu-Ende-Verschlüsselung mit OpenPGP verwenden: Mit dem Browser-Add-on Mailvelope. Die Zeiten, in denen eine solche Verschlüsselung nur mit lokalen E-Mailprogrammen wie Thunderbird oder Outlook möglich war, sind vorbei. Verschlüsselt wird nach wie vor lokal auf Ihrem Gerät: in Ihrem Browser. Ihr privater Schlüssel, der Ihre verschlüsselten E-Mails wieder lesbar macht, verbleibt jederzeit bei Ihnen. Posteo ist bereits seit dem Oktober 2014 in Mailvelope vorkonfiguriert. Seitdem haben wir den Posteo-Webmailer weiterentwickelt, damit Posteo-Kunden Mailvelope noch komfortabler nutzen können.

- Sie können E-Mails im Posteo-Webmailer mit OpenPGP-verschlüsseln und verschlüsselt versenden oder weiterleiten.

- Sowohl der Text als auch der Anhang einer E-Mail können verschlüsselt werden.

- Eingegangene, verschlüsselte E-Mails können im Posteo-Webmailer gelesen werden.

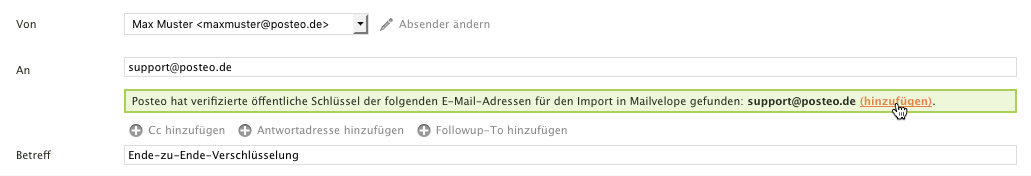

- In vielen Fällen müssen Sie Ihren Kontakt nicht mehr um seinen öffentlichen Schlüssel bitten: Das mit Mailvelope kompatible Posteo-Schlüsselverzeichnis findet die meisten öffentlich verfügbaren Schlüssel automatisch. Es durchsucht weltweit verschiedene Quellen nach Schlüsseln und zeigt sie Ihnen an. So wird Ende-zu-Ende-Verschlüsselung komfortabel und modern.

Eine echte Ende-zu-Ende-Verschlüsselung ist sichergestellt, da Ihr privater Schlüssel stets lokal auf Ihren Geräten verbleibt. Er wird zu keinem Zeitpunkt auf unseren Servern gespeichert. Dies würde das Prinzip einer Ende-zu-Ende-Verschlüsselung (zwischen dem Absender und dem Empfänger einer E-Mail) ad absurdum führen. Auch funktioniert die Verschlüsselung und Schlüsselsuche mit allen anderen E-Mail-Anbietern, die sich an die im E-Mail-Bereich international vereinbarten Standards halten. Sie ist keine "Insellösung", bei der beide Kommunikationspartner bei demselben Anbieter sein müssen, um verschlüsselt miteinander kommunizieren zu können.

Ende-zu-Ende-Verschlüsselung im Posteo-Webmailer:

- echte Ende-zu-Ende- Verschlüsselung mit OpenPGP und PGP/MIME (für Anhänge)

- schützt Inhalte (Text und Anhänge)

- verfügbar für Firefox und Chrome. Bitte beachten Sie unsere Sicherheitshinweise zu Firefox vom 04.05.2017.

- Verwendung des OpenSource-Plugins Mailvelope, das mehreren Sicherheits-Audits unterzogen wurde.

- weltweite, automatische Schlüsselsuche mit dem Posteo-Schlüsselverzeichnis

Posteo-Schlüsselverzeichnis

Verzeichnis für Ihre PGP oder S/MIME-Keys

Wenn Sie bei uns die Ende-zu-Ende-Verschlüsselung im Browser nutzen, findet Posteo die öffentlichen Schlüssel Ihrer Kontakte in vielen Fällen automatisch. Möglich macht dies das Posteo-Schlüsselverzeichnis: Es sucht weltweit automatisch nach passenden Schlüsseln Ihrer Kontakte - und zeigt sie Ihnen an, bevor Sie eine E-Mail versenden. In vielen Fällen müssen Sie einen Kontakt also nicht mehr um seinen öffentlichen Schlüssel bitten, bevor Sie ihm eine verschlüsselte E-Mail schicken können.

Außerdem können Sie Ihren eigenen öffentlichen PGP oder S/MIME-Key in unserem Posteo-Schlüsselverzeichnis veröffentlichen. Ihr Schlüssel wird daraufhin sicher im DNS, dem so genannten “Telefonbuch des Internets”, hinterlegt. Dort können andere Ihren Schlüssel finden und E-Mails an Sie mit diesem Schlüssel verschlüsseln.

Wir sichern die Schlüssel im DNS mit innovativen Technologien ab: Ihr Schlüssel wird im Posteo-Schlüsselverzeichnis mit den bald kommenden Standards OPENPGPKEY und SMIMEA fälschungssicher hinterlegt. Diese Verfahren entsprechen in etwa der Technologie DANE.

Durch die Verwendung weiterer Sicherheitstechnologien, wie zum Beispiel NSEC3, verhindern wir ein massenhaftes Auslesen von E-Mail-Adressen und Schlüsseln im DNS: Dies verhindert wirksam den Missbrauch des DNS als E-Mail-Adressen-Quelle für Spammer.

Wenn Sie einen öffentlichen Schlüssel im Posteo-Schlüsselverzeichnis veröffentlichen, muss dieser bestimmte Anonymitäts-Kriterien entsprechen. Posteo-Richtlinien für öffentliche Schlüssel

In der Standard-Software GnuPG ist die neue Technologie OPENPGPKEY bereits implementiert, und Verisign arbeit an einem SMIMEA-Plugin für Thunderbird. Für unsere weltweite Schlüsselsuche haben wir ein Opensource-Plugin für den Posteo-Webmailer entwickelt, welches unter AGPL-Lizenz freigegeben und auf Github zu finden ist.

Das Posteo-Schlüsselverzeichnis enthält:

- Bei Posteo veröffentlichte Schlüssel

- Bei anderen Anbietern im DNS veröffentlichte Schlüssel

- Öffentliche Schlüssel, die auf PGP-Keyservern veröffentlicht sind und bestimmte Kriterien erfüllen

Unterstützte Anwendungen:

- Posteo-Webmailer mit Mailvelope

- GnuPG

- Thunderbird

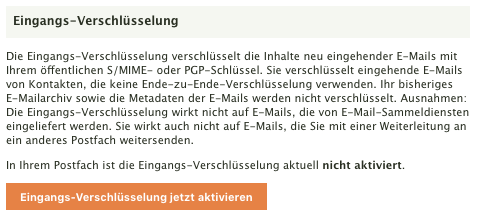

Posteo-Eingangsverschlüsselung

Alle eingehenden E-Mails mit PGP oder S/MIME verschlüsseln

Sie nutzen S/MIME oder OpenPGP, viele Ihrer Kontakte aber nicht? Wenn Sie möchten, dass alle neu eingehenden E-Mails dennoch vor dem Speichern verschlüsselt werden, können Sie die Posteo-Eingangsverschlüsselung aktivieren. Unsere Eingangsverschlüsselung verschlüsselt alle neu eingehenden E-Mails mit S/MIME oder PGP: Unabhängig davon, ob der Absender einer E-Mail diese ursprünglich verschlüsselt hatte oder nicht.

Kein Ersatz für vollständige Ende-zu-Ende-Verschlüsselung

Die Eingangsverschlüsselung ist ein zusätzlicher Schutz für Ihre gespeicherten E-Mails. Da die E-Mails aber erst verschlüsselt werden, wenn sie unsere Server erreichen, ist die Eingangsverschlüsselung kein Ersatz für die vollständige Ende-zu-Ende-Verschlüsselung, die bereits beim Absender einer E-Mail ansetzt und die E-Mail auch auf ihrem Weg durch das Internet schützt. Auch vor einer richterlich angeordneten Überwachungsmaßnahme (TKÜ) schützt sie deshalb nicht.

Die Posteo-Eingangsverschlüsselung:

- verschlüsselt die Inhalte aller neu eingehenden E-Mails mit Ihrem öffentlichen S/MIME- oder PGP-Schlüssel.

- verschlüsselt die Inhalte neu eingehender E-Mails (Text und ggf. Anhänge) in Ihrem E-Mailpostfach

Sie schützt nicht:

- die Metadaten Ihrer E-Mail (wie das Datum, die Uhrzeit oder die Betreffzeile) bleiben unverschlüsselt.

Tipp: Kombinieren Sie die Posteo-Eingangsverschlüsselung mit Ihrem Posteo-Kryptomailspeicher: Mit ihm werden mit einem Klick auch alle Metadaten der in Ihrem Posteo-Postfach gespeicherten E-Mails verschlüsselt.

Jetzt anmelden.

Hier können Sie Ihr Posteo-Postfach für 1 EUR/Monat eröffnen und sofort nutzen. Sie müssen bei der Anmeldung keine persönlichen Daten angeben.

Weiter zur Anmeldung >>